- Visto: 1167

Res. PGN N° 756/16 y las evidencias digitales.

Acerca de la Res. PGN N° 756/16 y las evidencias digitales.

Nuevos escenarios.

El desarrollo tecnológico ha impulsado cambios en la sociedad en sus habitantes desde siempre, la particularidad de los últimos 10 a 15 años es la aceleración de estos procesos de cambio y es así que comienzan a percibirse ciertos desacoples o desfasajes entre la velocidad con la avanza la tecnología y el modo en el que lo hace otras esferas sociales, entre ellas el derecho y la justicia. Son muchas las aproximaciones que podemos ensayar en relación al impacto de la tecnología en su funcionamiento, así tenemos algunas influencias de carácter más instrumental, como el reemplazo de las máquinas de escribir por las computadoras, pero otros de tipo ontológico, que implican la modificación y creación de nuevas categorías conceptuales.

Una de las cuestiones que con mayor frecuencia se ve afectada es la que tiene que ver con el proceso probatorio. Etapa fundamental de cualquier disputa legal, ya que tener fundamentos legales es, ante todo contar con elementos de prueba que lo sustenten.

...comienzan a percibirse ciertos desacoples o desfasajes entre la velocidad con la avanza la tecnología y el modo en el que lo hace otras esferas sociales, entre ellas el derecho y la justicia.

Resulta de toda lógica pensar que, si cada vez más y más esferas de nuestra vida cotidiana se desenvuelven en o a través de dispositivos digitales, una proporción igualmente creciente de elementos probatorios se hallarán o deberán buscarse en ese mundo, que Negroponte menciona como el “mundo de los bits”, en contraste con el “mundo de los átomos”[1].

Swap File

Es normal que crezca el archivo de intercambio o el archivo de página, a veces con un tamaño de varios cientos de megabytes. Por defecto, los archivos de intercambio están ocultos.

A continuación hay una lista de nombres y ubicaciones de archivos de intercambio predeterminados comunes del sistema operativo Microsoft.

| Operating system | Swap file name | Location |

|---|---|---|

| Windows NT, 2000, XP, Vista, and 7 | PAGEFILE.SYS | C:\ |

| Windows 95, 98, and ME | WIN386.SWP | C:\ |

| Windows 3.x | 386PART.PAR |

C:\WINDOWS |

Data Carving

En los discos duros típicos, la computadora almacena archivos en el disco en grupos de un determinado tamaño de archivo. Por ejemplo, el sistema de archivos en el disco duro puede almacenar datos en grupos de cuatro kilobytes. Si la computadora almacena un archivo de solo dos kilobytes en un grupo de cuatro kilobytes, habrá dos kilobytes de espacio libre.

El espacio flojo es una forma importante de evidencia en el campo de la investigación forense. A menudo, el espacio libre puede contener información relevante sobre un sospechoso que un fiscal puede usar en un juicio. Por ejemplo, si un usuario elimina archivos que llenan un clúster de disco duro completo y luego guarda archivos nuevos que solo llenan la mitad del clúster, la segunda mitad no estaría necesariamente vacía. Puede incluir información sobrante de los archivos eliminados. Los investigadores forenses podrían extraer esta información utilizando herramientas informáticas forenses especiales.

A través de preguntas sencillas, KATS permite realizar un autodiagnóstico, determina el nivel de riesgo de la Organización respecto al Teletrabajo y ofrece recomendaciones de implementación de mejores prácticas junto a un plan de mitigación de los riesgos detectados.

Como en cualquier análisis de riesgo y herramientas de autoevaluación, a partir de una serie de preguntas muy sencillas, KATS permite determinar el nivel de exposición de la organización frente a posibles ataques.

KATS es muy fácil de utilizar y es gratuito. Simplemente se debe descargar un archivo Excel (sin macros) y contestar las preguntas por SI/NO.

El relevamiento se divide en los siguientes temas:

- Acceso Remoto

- Equipos de Usuarios

- Cumplimiento

- Gestión y Organización de la Seguridad

- Seguimiento del Proyecto

Luego, en base a las respuestas brindadas y a buenas prácticas internacionales (ISO, PCI, CSA, NIST, etc.) se ofrecen recomendaciones de mejores prácticas junto a un plan de acción para mitigar los riesgos detectados.

Desde Segu-Info agradecemos a todas las personas que se comprometieron y compartieron su conocimiento para crear este KATS: Alejandra Giménez, de IniciACtiva, Marcelo Temperini y Maximiliano Macedo, de AsegurarTE; Mauro Graziosi, Mauro Sánchez y Nicolás Bruna, de SMARTFENSE.

Para más detalles sobre cada uno de los puntos recomendamos mirar estos dos videos relacionados al tema:

- Los 10 mandamientos para un TELETRABAJO SEGURO en época de crisis

- Blindaje Jurídico y Seguridad en el Teletrabajo

Se puede descargar KATS desde el repositorio de Github y cualquier sugerencia y mejora es bienvenida.

Fuente: https://blog.segu-info.com.ar/2020/04/kats-kit-autodiagnostico-de-teletrabajo.html

Gustavo Presman, informático forense: “El teletrabajo expone a potenciales incidentes de ciberseguridad”

Por Jorge González. (04/05/2020)

El ingeniero y perito informático forense, Gustavo Presman, dijo a Ciberseguridad LATAM que la modalidad del teletrabajo impuesto para mitigar los efectos de la pandemia del COVID-19 “expone a los usuarios a potenciales incidentes” de seguridad y destacó que en Argentina se produjeron casos de ciberespionaje industrial.

“La utilización de plataformas de teletrabajo expone a los participantes del intercambio a potenciales incidentes. Tanto los empleados como las empresas deben implementar las medidas tendientes a reducir la posibilidad de incidentes informáticos, ya sea entrenando a sus empleados en las mejores prácticas de teletrabajo, como en la utilización de plataformas que presenten un alto grado de seguridad”, expresó Presman.

Especialista certificado internacionalmente en técnicas de Informática Forense, incluyendo exploración de discos, recuperación de datos y búsqueda de archivos ocultos, Presman fue perito de parte en el denominado “Caso Nisman”, el fiscal Alberto Nisman que el domingo 18 de enero de 2015 fue encontrado muerto con un disparo en la cabeza, en su departamento del edificio Torre Boulevard del complejo Torres Le Parc, en el barrio de Puerto Madero donde vivía. Nisman trabajó en las causas vinculadas al atentado a la AMIA (AMIA 1, AMIA 2, Causa por espionaje en la Ciudad de Buenos Aires) y fue denunciante en la causa sobre el Memorándum de entendimiento Argentina-Irán.

“Es frecuente encontrar software malicioso instalado en computadoras o teléfonos celulares, por un “conocido” de la víctima para espiar sus movimientos”.

Al ser consultado por Ciberseguridad LATAM respecto de éste tema, Presman dijo: “He sido perito de parte de las hijas del Fiscal Alberto Nisman, habiendo cesado mis funciones cuando la madre de ellas se retiró de la querella. No obstante, podría ser convocado a declarar en alguna instancia del proceso por lo que me eximiré de comentarios en esta ocasión”.

¿El informático Forense investiga el contenido de una computadora? ¿En qué casos se realiza?

Haciendo más amplia la respuesta, un Analista forense informático o perito informático, denominación que se suele asignar según el campo de acción, puede investigar cualquier dispositivo electrónico que contenga evidencia digital, así como también la evidencia digital obtenida de otras fuentes. Esta tarea se realiza para identificar y comprobar conductas en el ámbito corporativo o para establecer los indicios probatorios que puedan confirmar o desestimar una conducta disvaliosa, tanto en el ámbito civil como en el penal.

- Visto: 1277

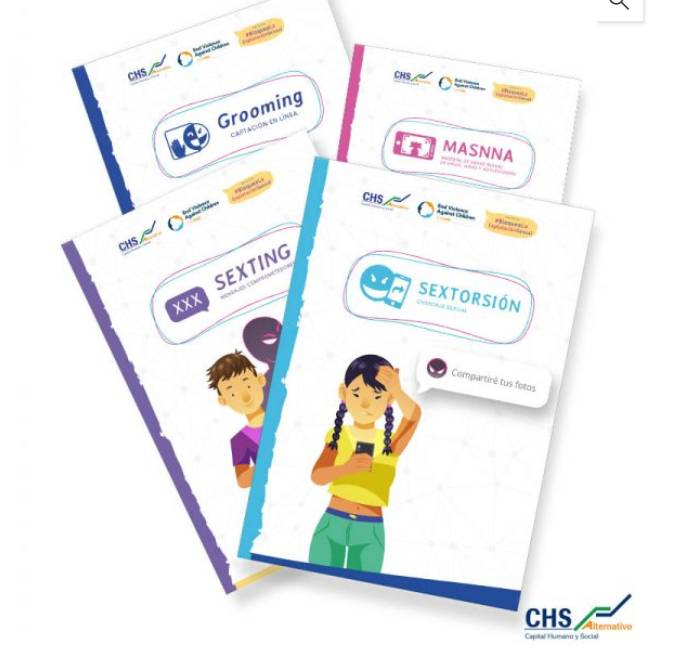

Grooming, Sexting, MASNNA y Sextorsión: Guías educativas para niños y adolescentes en edad escolar

Guías educativas sobre las modalidades de explotación sexual de niñas, niños y adolescentes en línea.

Contiene:

- Grooming (captación en línea) descargar

- Sexting (intercambio de mensajes sexuales) descargar

- MASNNA (material de abuso sexual de niñas, niños y adolescentes) descargar

- Sextorsión (chantaje sexual) descargar

Este material está dirigido a niñas, niños y adolescentes en edad escolar.

Vias de contacto

Whatsapp Jurídico: 3515205927 / 3512280578

Whatsapp Contable y Seguros: 3513090767

Email: estudioperezcarretta@gmail.com

Dirección: San Jerónimo 270 - Oficina 13

Córdoba, Argentina. Ver ubicación.

Seguinos en las redes

Compartir

Suscríbase

Enlaces útiles

Acceder a MI CONTADOR VIRTUAL

_________

- Valor Jus: $ 31.776

- Aporte Colegial: $ 23.900 + info

- Salario Min.Vit.y Mov: $ 202.800,00 + info

- Fianzas Personales: $ 5.023.122,00 + info

- Tasa Activa Banco Nacion: + info

Enlaces útiles para Abogados (registrados)

Herramientas de peritaje informático (registrados)

Cotizar Seguro de Riesgos Cibernéticos

Contacto con Sedes Judiciales de Córdoba

Guía de teléfonos internos del Poder Jud. de Córdoba

Ingreso a expedientes internos